Sitemize üye olarak beğendiğiniz içerikleri favorilerinize ekleyebilir, kendi ürettiğiniz ya da internet üzerinde beğendiğiniz içerikleri sitemizin ziyaretçilerine içerik gönder seçeneği ile sunabilirsiniz.

Sitemize üye olarak beğendiğiniz içerikleri favorilerinize ekleyebilir, kendi ürettiğiniz ya da internet üzerinde beğendiğiniz içerikleri sitemizin ziyaretçilerine içerik gönder seçeneği ile sunabilirsiniz.

Üyelerimize Özel Tüm Opsiyonlardan Kayıt Olarak Faydalanabilirsiniz

Sıradaki içerik:

Cristiano Ronaldo, Fatal Fury Kadrosuna Katıldı

ReaderUpdate Kötü Amaçlı Yazılımı Gelişiyor: macOS Kullanıcıları Tehlikede!

macOS kullanıcılarını hedef alan ReaderUpdate kötü amaçlı yazılımı, SentinelOne araştırmacılarının son bulgularına göre büyük bir evrim geçirdi. En az 2020’den bu yana aktif olan bu tehdit, artık farklı programlama dillerinde yazılmış varyantlarıyla karşımıza çıkıyor. Özellikle Go diliyle yazılmış yeni bir sürüm, ReaderUpdate’in daha da tehlikeli bir hale geldiğini gösteriyor.

ReaderUpdate Nedir?

İçindekiler

ToggleReaderUpdate, daha çok reklam yazılımı (adware) yaymakla bilinen, ancak yapısı itibariyle her türden kötü amaçlı yazılım yükleyebilecek şekilde tasarlanmış bir macOS kötü amaçlı yazılım platformudur. Genellikle sahte uygulama yükleyicileriyle birlikte gelir ve kullanıcıları fark ettirmeden sistemlerine sızar.

MacOS Mac Malware Apple

Gelişmiş Sürüm: Go Varyantı

SentinelOne’ın raporuna göre, ReaderUpdate’in yeni varyantı Go dilinde yazılmış. Bu sürüm:

- Sistem donanım bilgilerini toplayarak benzersiz bir tanımlayıcı oluşturuyor,

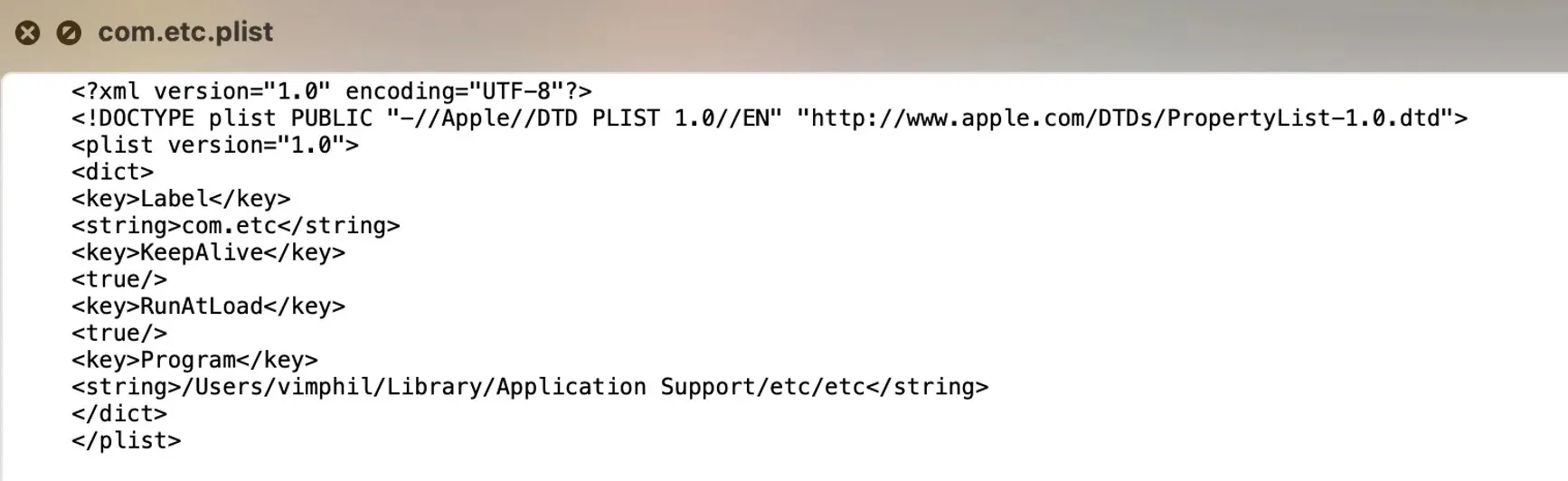

- Kendini

~/Library/Application Support/dizinine kopyalıyor, - LaunchAgents klasöründe otomatik başlatılacak bir

.plistdosyası oluşturuyor, - 4,5 MB büyüklüğünde bir x86 ikili dosya olarak çalışıyor.

Bu varyant ayrıca, karmaşık karartma teknikleri kullanarak analiz ve tespitten kaçınmayı başarıyor. Fonksiyon isimleri rastgele seçiliyor, C2 (komuta-kontrol) URL’leri gibi hassas bilgiler basit ama etkili şifreleme algoritmalarıyla gizleniyor.

Tespit Edilen Komuta ve Kontrol (C2) Alan Adları

Araştırmacılar aşağıdaki alan adlarını içeren bir altyapıya dikkat çekiyor:

airconditionersontop[.]comstreamingleaksnow[.]com

Toplamda dokuz farklı örnek, yedi ayrı alan adına bağlanarak saldırı altyapısının büyüklüğünü gözler önüne seriyor.

Enfeksiyon Zinciri: ReaderUpdate Nasıl Yayılıyor?

ReaderUpdate, genellikle ücretsiz yazılım indirme siteleri üzerinden yayılıyor. Kullanıcılara faydalı görünen sahte uygulama yükleyicileriyle sistemlere sızıyor. Yükleme tamamlandığında arka planda C2 sunucularına bağlanarak, operatörlerin verdiği uzaktan komutları çalıştırabiliyor.

💡 Not: ReaderUpdate, bugüne kadar öncelikle Genieo reklam yazılımı yüklemekle ilişkilendirildi. Ancak yapısı, onu bir Malware-as-a-Service (MaaS) platformuna dönüştürüyor.

Apple Silicon Mac’ler de Risk Altında mı?

Tüm ReaderUpdate varyantları x86 mimarisi için derlenmiş durumda. Bu, Apple’ın M1 ve M2 çiplerine sahip yeni Mac’lerde çalışabilmeleri için Rosetta 2 emülasyonuna ihtiyaç duydukları anlamına geliyor. Ancak bu, saldırının başarı şansını tamamen ortadan kaldırmıyor.

Sistemde Görülebilecek Şüpheli Konumlar

ReaderUpdate enfeksiyonu olan sistemlerde aşağıdaki klasörlerde kötü amaçlı dosyalar ve kalıcılık ajanları tespit edildi:

~/Library/Application Support/printers/printers~/Library/Application Support/etc/etc~/Library/LaunchAgents/

Bu klasörlerdeki bilinmeyen dosyalar sisteminize zararlı yazılım bulaşmış olabileceğini gösterebilir.

Tehditin Ciddiyeti ve Öneriler

ReaderUpdate şu an için ağırlıklı olarak reklam yazılımı yaymakta kullanılıyor olabilir. Ancak yapısal esnekliği, farklı tehdit aktörleri tarafından kötüye kullanılabilecek bir platform haline gelmesine neden oluyor.

Kullanıcılara Öneriler:

- Güvenilmeyen kaynaklardan yazılım indirmeyin.

- macOS sistem klasörlerinde bilinmeyen dosya veya klasörler tespit ettiğinizde uzman desteği alın.

- Güvenlik yazılımlarınızı ve işletim sisteminizi güncel tutun.

- Anti-virüs ve anti-malware yazılımlarınızı düzenli olarak çalıştırın.

ReaderUpdate, geçmişte hafife alınan bir tehdit gibi görünse de artık birden fazla dilde yazılmış karmaşık varyantlarla macOS ekosistemini tehdit ediyor. Özellikle Go dilinde yazılmış yeni sürüm, hem gelişmiş gizleme teknikleri hem de sistem üzerindeki kontrolüyle dikkat çekiyor.

Bu yazılımın gelişimi, macOS’un da siber tehditlerin yoğunlaştığı bir platform haline geldiğini bir kez daha gösteriyor. Güvende kalmak için bilinçli ve dikkatli olmak şart!

- Site İçi Yorumlar

Yorum Yaz